话说,这是一个风平浪静的下午

又或者说,它本该如此

直到一封邮件

呃?才两个G?

不对啊tx云默认送的应该不止这么点才对

但是试了下发现服务器登不上去了

突然有种不好的预感

果不其然,第二封邮件如约而至

看了眼这个流量,天啦撸54个G

真狠啊

我就这么个破服务器

我倒是很纳闷是谁打的,这么得闲

但是无论怎么说,这个是个挺不错的网络攻防了

你看上面的那个提示是UDPFLOOD,这玩意基本无解啊

因为我必须得用一个UDP端口,并且这种攻击成本说起来还挺高的

但是也得自己去看一看嘛~万一不是UDP攻击咧

首先先找tx云客服要攻击的抓包文件

然后就是激动人心地拆包时刻!

这种心情真的不亚于拆快递

因为你永远不知道端口背后藏着什么

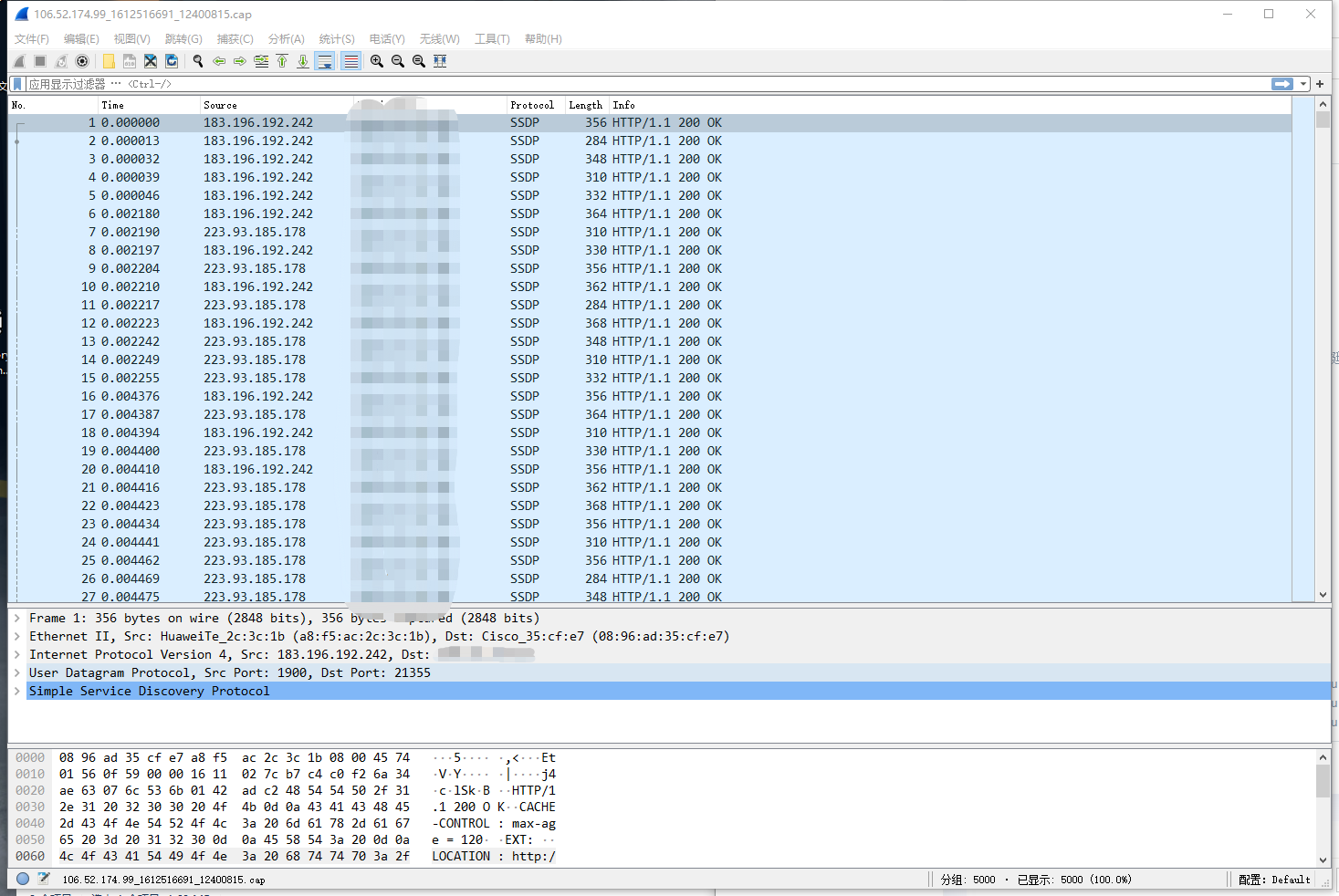

随着wireshark的开启,我看傻了

不是吧啊sir,你管这玩意叫UDPFLOOD?

最后面那个200 OK 我大概就知道这到底是是个啥玩意了

果不其然,是SSDP反射攻击

说起来我还是第一次碰到这个攻击模式

之前虽然受到过NTP攻击,但是新建了个防火墙规则就能够有效避免了

这个emmmmm

不管了先了解一下这玩意到底是个啥

然后我找到了一篇简单易懂的文章

https://zhuanlan.zhihu.com/p/41573321

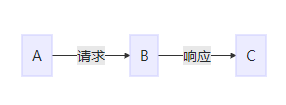

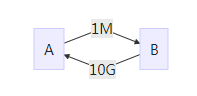

在这里引用该文章中的几张图片,能够快速让你了解这个到底是个什么玩意

嗯简单的来说和NTP原理差不多

这么说来肯定是存在肉鸡的

然后我想了一下,那我把肉鸡IP给封掉不可以了嘛~

现在网络攻击多半都是全球化的吧,那这些IP应该大部分来源于外国

那我只需要将该IP段给墙起来就可以了嘛~

但是!

我随手搜了个IP

国内的

又搜索一个

国内的

?????

再来一个

国内的

我去,全是国内的

得了此路不通

然后我将视角转到了这个协议身上

SSDP协议

后面有个回复,200 OK,那么可以判定这玩意和ping指令差不多一个道理

诶奇怪了我的安全组没放ping的端口啊

话说ping的端口是多少来着.....

诶不对!!!ping.....好像.....没有端口啊!

我勒个去

查了一下发现,这玩意是ICMP协议

[1]给送信者的错误通知;[2]送信者的信息查询。

[1]是到IP 数据包被对方的计算机处理的过程中,发生了什么错误时被使用。不仅传送发生了错误这个事实,也传送错误原因等消息。

[2]的信息询问是在送信方的计算机向对方计算机询问信息时被使用。被询问内容的种类非常丰富,他们有目标IP

地址的机器是否存在这种基本确认,调查自己网络的子网掩码,取得对方机器的时间信息等。

得了呗,就是验证状态的一个玩意也能用来炸服,真是无孔不入

啧啧啧

首先现在防火墙中加入禁止任意IP的ICMP

其次在ubuntu中设置不回应ping

“echo "1" >/proc/sys/net/ipv4/icmp_echo_ignore_all

嗯这样子应该就没啥问题了

当我正想将服务器开起来的时候,突然想起来一件事情

诶你说,既然攻击者知道我的服务器ping开了,那他肯定是用自己的机子ping过我的服务器的

不然他不可能知道我的服务器有这个漏洞

那么ping我的机子的话,只需要一次来验证.....

那么这样来说,他的ip应该也在炸服的IP列表里面咯~

诶嘿

啥也8说了,tshark走起

看我把ip全给你封了

tui(嫌弃脸)

结果当我正准备导进去的时候

tx云,好啊

好你个tx云

直接用工单砸过去

结果一晚上给我打了3个电话

最后一个电话还说现在没办法处理还需要验证balabalabala,总之就是明天才行

(叹气)

行呗

那我还能怎么办嘛(摊手)

One comment

阿这